- Unitas流

- UNITAS’S WAY

- Unitas流とは、Unitas Globalのスタッフ・エンジニアによる

ネットワーク・ソリューション等に関する情報配信メディアです。

Office 365が遅い・重い。ボトルネックはどこに?

2018年10月12日

「Office 365を導入したらWebが固まった」「Office 365を導入したはよいが遅くて仕事にならない」といった声を、顧客から聞くようになった。最近ご契約いただいた某外資系企業も、Office 365の導入に合わせてインターネットを強化するのが目的であった。INAP Japanの帯域保証型回線と高品質インターネットである。お問い合わせの中にもOffice 365導入にまつわるお悩みは多い。

そもそも、このOffice 365が遅いという問題は、何なのか。この手のソリューションは多々あるようだが、「お気軽にご相談」しようものなら高い商品を売り込まれそうだな、なんて尻込みしているIT部門の方がいらっしゃるかもしれない。ここはひとつ、商売気を出さずに純粋にOffice 365遅延問題を解説してみようと思う。とはいいながら、終わりの方でしっかり自社のソリューションをば宣伝させていただく。

ちなみに、INAP Japanはマイクロソフトパートナーではないので、本記事はマイクロソフトの正式見解に基づいたものでないことをお断りしておく。しかし本質はついていると自負している。

ボトルネックはどこに?

Office 365アプリケーションの快適さを阻むボトルネックは、多々考えられる。端末の問題、社内LANの問題、ネットワーク機器の問題、インターネットの問題、Office 365側の問題…ひょっとすると端末上で、他のアプリケーションとOffice 365が競合しているかもしれない。ここではボトルネックとなりうる点を見ていこう。

端末のTCPコネクション数

事の発端は、これである。Office 365アプリケーションを起動すると、クラウド上のOffice 365サーバーとの大量のTCPコネクションが発生する。私の自PCで、Office 365にアクセスする前のTCPコネクション数を見てみよう。

C:\Users\kmaniwa>netstat /n

アクティブな接続

プロトコル ローカル アドレス 外部アドレス 状態

TCP 127.0.0.1:49187 127.0.0.1:49188 ESTABLISHED

TCP 127.0.0.1:49188 127.0.0.1:49187 ESTABLISHED

TCP 192.168.1.12:49182 xxx.100.101.120:443 TIME_WAIT

C:\Users\kmaniwa>

Outlookにアクセスした時の結果はこれだ。

C:\Users\kmaniwa>netstat /n

アクティブな接続

プロトコル ローカル アドレス 外部アドレス 状態

TCP 127.0.0.1:49187 127.0.0.1:49188 ESTABLISHED

TCP 127.0.0.1:49188 127.0.0.1:49187 ESTABLISHED

TCP 127.0.0.1:49189 127.0.0.1:49190 ESTABLISHED

TCP 127.0.0.1:49190 127.0.0.1:49189 ESTABLISHED

TCP 192.168.1.12:49191 23.46.211.169:80 ESTABLISHED

TCP 192.168.1.12:49192 66.163.35.36:443 ESTABLISHED

TCP 192.168.1.12:49197 35.156.48.155:80 TIME_WAIT

TCP 192.168.1.12:49201 34.214.252.85:443 TIME_WAIT

TCP 192.168.1.12:49203 117.18.237.29:80 ESTABLISHED

TCP 192.168.1.12:49205 xxx.100.101.114:443 ESTABLISHED

TCP 192.168.1.12:49220 64.94.124.18:443 ESTABLISHED

TCP 192.168.1.12:49237 52.109.120.4:443 ESTABLISHED

TCP 192.168.1.12:49238 52.109.120.4:443 ESTABLISHED

TCP 192.168.1.12:49239 52.109.124.1:443 ESTABLISHED

TCP 192.168.1.12:49240 52.109.124.1:443 ESTABLISHED

TCP 192.168.1.12:49241 20.190.141.178:443 ESTABLISHED

TCP 192.168.1.12:49247 52.114.128.9:443 ESTABLISHED

TCP 192.168.1.12:49250 13.107.136.9:443 ESTABLISHED

TCP 192.168.1.12:49251 13.107.136.9:443 TIME_WAIT

TCP 192.168.1.12:49252 13.107.136.9:443 TIME_WAIT

TCP 192.168.1.12:49258 23.100.101.114:443 ESTABLISHED

TCP 192.168.1.12:49263 13.107.6.163:443 ESTABLISHED

TCP 192.168.1.12:49270 54.230.173.13:443 ESTABLISHED

TCP 192.168.1.12:49271 54.230.173.13:443 ESTABLISHED

TCP 192.168.1.12:49272 54.230.173.13:443 ESTABLISHED

TCP 192.168.1.12:49273 54.230.173.13:443 ESTABLISHED

TCP 192.168.1.12:49274 54.230.173.13:443 TIME_WAIT

TCP 192.168.1.12:49275 54.230.173.13:443 TIME_WAIT

TCP 192.168.1.12:49276 54.230.173.13:443 TIME_WAIT

TCP 192.168.1.12:49286 23.100.101.114:443 ESTABLISHED

TCP 192.168.1.12:49289 13.107.3.128:443 ESTABLISHED

TCP 192.168.1.12:49301 23.100.101.113:443 ESTABLISHED

TCP 192.168.1.12:49305 52.112.64.153:443 ESTABLISHED

TCP 192.168.1.12:49307 52.112.64.153:443 ESTABLISHED

TCP 192.168.1.12:49308 52.112.64.153:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49199 [2404:6800:4004:800::2004]:80 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49200 [2a01:111:f100:6000::4134:b84b]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49204 [2620:1ec:a92::156]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49207 [2600:140b:5000:482::35c1]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49208 [2600:140b:5000:482::35c1]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49209 [2600:140b:5000:482::35c1]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49217 [2600:140b:5000:482::35c1]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49218 [2600:140b:5000:482::35c1]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49228 [2600:140b:5000:488::38f3]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49234 [2600:140b:5000:484::753]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49235 [2600:140b:5000:484::753]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49242 [2620:1ec:a92::156]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49243 [2620:1ec:c::11]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49248 [2603:1040:601::36c]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49253 [2603:1046:c09:1072::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49254 [2600:140b:5000:4a1::b34]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49255 [2600:140b:5000:4a6::753]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49259 [2603:1036:302:834::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49261 [2603:1046:c09:100e::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49262 [2603:1046:c09:1016::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49266 [2603:1046:c09:1072::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49267 [2603:1046:c09:1072::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49268 [2603:1046:c09:1072::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49269 [2603:1046:c09:1072::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49278 [2600:140b:5000:4a6::753]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49283 [2603:1046:c09:1072::2]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49284 [2a00:1450:400c:c0b::be]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49285 [2404:6800:4004:80e::200e]:80 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49287 [2600:140b:5000:488::38f3]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49288 [2600:140b:5000:488::38f3]:443 TIME_WAIT

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49290 [2606:2800:147:ff8:129b:22eb:20b:1347]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49292 [2606:2800:147:ff8:129b:22eb:20b:1347]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49294 [2606:2800:147:ff8:129b:22eb:20b:1347]:443 TIME_WAIT

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49295 [2606:2800:147:ff8:129b:22eb:20b:1347]:443 TIME_WAIT

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49296 [2606:2800:147:ff8:129b:22eb:20b:1347]:443 TIME_WAIT

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49297 [2603:1047:0:8::12]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49299 [2603:1047:0:9::12]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49303 [2603:1037:0:3::e]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49304 [2603:1037:0:3::e]:443 ESTABLISHED

TCP [2400:4070:2e92:5500:253f:b994:78ac:a154]:49310 [2603:1047:0:8::12]:443 ESTABLISHED

Outlookの他に、Word、Excel、PowerPointを同時に開くヘビーユーザーを想像して欲しい。TCPコネクション数は激増する。

ここで掲載したのはTCPコネクションであるが、コネクションの確立に先立ち、UDPによる名前解決も発生している。このように、Office 365アプリケーションは大量のTCPコネクションが発生するのだ。

NATテーブル

通常オフィスの端末はNATしてインターネットに接続する。一台の端末でこれだけのTCPコネクションが発生するとなると、オフィスの全端末をNATする機器は膨大なサイズのNATテーブルを保持することとなる。NATテーブルには機種により上限数があり、不足するとオーバーフローして新規の接続ができない、機器のスペック不足でパフォーマンスが劣化する等が考えられる。端末とのhttp(s)通信を中継するプロキシサーバにも同様の負荷がかかる。

インターネット回線

そして、これらの通信はすべからくインターネット回線を通ることとなる。インターネット接続の月額料金は、10Gbps、1Gbps、100 Mbpsといった帯域や、インターネット利用量に基づく。よってインターネットの契約に先立ち、インターネットを流れるであろう通信量を見積る必要がある。IT部門のあなたは通信量を厳密に試算し、ピーク時の通信料を800Mbpsと見積った。1Gbpsあれば十分だろう。お、同じ1Gbpsでも「帯域保証型」より「ベストエフォート型」の方が断然、安いじゃないか、こっちにしよう、これなら社内決裁もスムーズだ、なんて安易にベストエフォート回線を契約してしまうと、残念でした。せっかく見積った800Mbps、出る保証はありません。ピーク時、Office 365のパフォーマンスが悪いどころか、後ろで重役さん達のテレビ会議がつながらず、大目玉を喰らうなんて事態になる。

そう、いくら厳密に通信量を見積っても、インターネット回線の種別によっては契約した通りの帯域が出ないことがあるのだ。

帯域保証型は、言葉の通り、その帯域bpsを保証する。送信インターフェースから1Gbps送ったら、確実に対向インターフェースに1Gbps届く。ベストエフォート型は、キャリアの網内の混雑状況により、1Gbps送信しても1Gbps届く保障がない。INAPで扱う高品質なベストエフォート回線であれば、1Gbpsのベストエフォート回線で、負荷測定時700Mbps強であった(iPerfをUDPモードで測定時)。このように、インターネット回線部分でボトルネックが発生する可能性があるのだ。

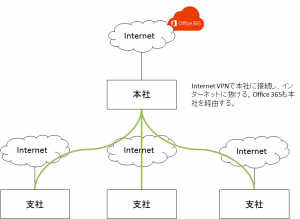

VPN

Office 365との接続経路でインターネットVPNを使っていると、Office 365のパフォーマンスが劣化する。支社が複数あり、支社ごとにインターネット接続を持ち、本社にインターネットVPNで接続し、本社からインターネットにアクセスしているようなケースだ。

要はOffice 365の大量のパケットを一つひとつ暗号化するために、レスポンスが下がるということだ。

推奨構成

では、マイクロソフトが推奨するOffice 365に適した構成とは何か。マイクロソフトの記事「Office 365 ネットワーク接続の原則」に説明がある。

抄訳すると、Office 365の通信は、

1. VPNを通さず、直接インターネットに抜けさせる

2. プロキシサーバはバイパスさせる

3. ファイアウォールのルールはバイパスさせる

ということだ。

では、以上のボトルネックを回避すべくマイクロソフト推奨要件を満たすには、どうしたらよいか。要は「Office 365の通信を他の通信から識別し、別の経路を取らせる」というわけだが、これらを実現するためのハードルがなかなか高い。何が難しいのか。順に見ていこう。

困難1

まずOffice 365の通信を他の業務の通信から識別しなくてはならない。これはOffice 365のエンドポイントのURLとIPアドレスを見ればよい。エンドポイントの一覧は、マイクロソフトのサイトで公開されている。

ところが、このリストを一目して分かるようにOffice 365で使うURLとIPアドレスは膨大な量なのである。

例えば

For example,

– outlook.office.com

– outlook.office365.com

の2ドメイン名に対応するIPアドレスは、一部だけでもこれだけある。

13.107.6.152/31

13.107.9.152/31

13.107.18.10/31

13.107.128.0/22

23.103.160.0/20

23.103.224.0/19

…

2620:1ec:d::10/128

2620:1ec:d::11/128

2620:1ec:8f0::/46

(2018年9月22日更新版のリストより)

ルータ管理者ならこの時点で卒倒しかけているだろうが、これの何が困るのか。

If you are a router admin, you might feel a bit nauseous, but where is the problem?

このリストを基に、例えば「Office 365の通信はデフォルトゲートウェイから直接インターネットに抜ける。それ以外の通信はVPNトンネルを通す」という経路制御設定をルータに入れるわけだが、この設定の際に前述のURLもしくはIPアドレスを使うことになる。例えばCiscoのポリシーベースルーティングであれば、下記の要領だ。

ip access-list extended O365-TRAFFIC

permit tcp 192.168.1.0 0.0.0.255 13.107.6.152 0.0.0.1 eq 443

permit tcp 192.168.1.0 0.0.0.255 13.107.9.152 0.0.0.1 eq 443

permit tcp 192.168.1.0 0.0.0.255 13.107.18.10 0.0.0.1 eq 443

permit tcp 192.168.1.0 0.0.0.255 13.107.128.0 0.0.3.255 eq 443

permit tcp 192.168.1.0 0.0.0.255 23.103.160.0 0.0.15.255 eq 443

(Omitted below)

route-map O365-RMAP permit 10

match ip access-list O365-TRAFFIC

set ip next-hop <Gateway for Office 365 >

interface <Interface for Office 365 >

ip policy route-map O365-RMAP

YAMAHA RTX1210なら、URLでルールを書ける。

ip filter 100 pass * www.outlook.com, outlook.office365.com, c.bing.net, c.microsoft.com, crl.microsoft.com, (Omitted below)

ip route default gateway <Gateway IP for Office 365> filter 100 gateway <Gateway IP for other traffic>

つまり、これだけの数のURLもしくはIPアドレスブロック分設定する必要があるということだ。

困難2

仮に全URLもしくはIPアドレスの設定を完了したとしよう。これでOffice 365の設定は完了かというと、残念でした。「エンドポイントデータは毎月月初めに更新され、新しい IP アドレスと URL は、それらがアクティブになる 30 日前に公開されます」

つまり、URLとIPアドレスが毎月変更されるのだ。そのたびに、変更点を修正する事態となる。

Office 365ソリューションとは

ここまで来ると、Office 365ソリューションの全貌が見えてくる。毎月変更されるOffice 365 endpointのURLとIPアドレスを、自動的に取り込んで反映すること。他にもいくつかソリューションすべき事はあるが、まあメインはこれである。

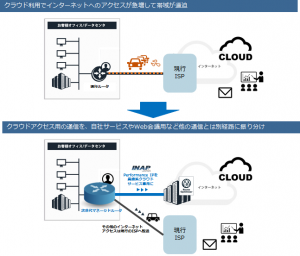

INAP JapanのOffice 365ソリューション

そこでINAP Japanもパートナー企業と共に、Office 365のオフロード通信を提供している。INAP Japanのコア・バリューである低遅延インターネット接続サービスを、既存のISP契約はそのままに追加いただきOffice 365通信と分ける(オフロード)するという内容だ。

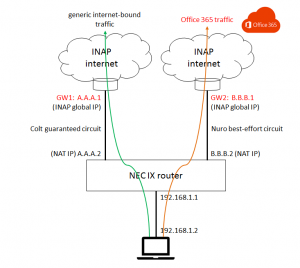

技術的な内容をご紹介しよう。下記は、このブログのために構築された検証環境である。お遊び用2本のインターネット回線(Colt専用線とNuroベストエフォート回線)を私の机まで引っ張って来て、上図の「次世代マネージドルータ」に接続したものだ。マネージドルータの実体はNEC IXシリーズである。Office 365用の回線はNuroに、Office 365以外の通信はColtに向ける。インターフェースにはINAP JapanのグローバルIPアドレスが振られているが、マスクしていることをお断りしておく。

まずは、Office 365のURLとIPアドレス一覧の自動取得機能を設定する。ルータに組み込まれた、Office 365向けの機能だ。これはNEC社のサポートサイトで提供されているOffice 365のURLとIPアドレス一覧を指定することで自動で取得する。

Router(config)# show url-offload status

Profile-name : OFFICE365-PROF

XML-List Information:

URL: https://offload.nw-meister.jp/v1/o365.xml

Last Request: 2018/09/12 07:45:46

Last Update : 2018/09/12 07:45:47

1 request, 1 success, 0 failure, 0 format error

DataBase Information:

Update: 2018083000

Protocol: http, https

Total 769 entries, URL 442 entries, IPv4 327 entries

tracerouteをTCP、デフォルトのポート80で実行する。Office 365と他の通信とで、ゲートウェイが振り分けられているのが分かる。

Office 365以外の通信。

$ traceroute -T www.yahoo.com

traceroute to www.yahoo.com (106.10.250.10), 30 hops max, 60 byte packets

1 192.168.1.1 (192.168.1.1) 0.085 ms 0.200 ms 0.199 ms

2 A.A.A.1 (A.A.A.1) 0.835 ms 0.994 ms 1.110 ms

3 (Omitted below)

Office 365の通信。

$ traceroute -T www.office.com

traceroute to www.office.com (13.107.6.156), 30 hops max, 60 byte packets

1 192.168.1.1 (192.168.1.1) 0.093 ms 0.174 ms 0.175 ms

2 B.B.B.1 (B.B.B.1) 0.884 ms 0.982 ms 1.135 ms

3 (Omitted below)

Office 365用のインターフェースのNAT状況である。B.B.B.2はNATされたIPである。

Router(config)# show ip NAT translation GigaEthernet1.0

Interface: GigaEthernet1.0

NAT Cache - 12 entry, 65523 free, 157 peak, 321 create, 0 overflow

Codes: A - ALG, S - Static, Service

Prot Inside Address:Port Outside Address:Port Dest Address:Port Time

tcp 192.168.1.2:65402 B.B.B.2:65402 52.112.64.153:443 899

tcp 192.168.1.2:65406 B.B.B.2:65406 52.112.64.153:443 895

tcp 192.168.1.2:65407 B.B.B.2:65407 52.98.68.178:443 892

tcp 192.168.1.2:65416 B.B.B.2:65416 23.2.138.15:443 897

tcp 192.168.1.2:65419 B.B.B.2:65419 52.109.120.4:443 900

tcp 192.168.1.2:65421 B.B.B.2:65421 52.109.124.1:443 900

tcp 192.168.1.2:65424 B.B.B.2:65424 13.107.6.156:443 898

tcp 192.168.1.2:65425 B.B.B.2:65425 52.109.124.1:443 900

tcp 192.168.1.2:65427 B.B.B.2:65427 23.37.157.82:443 898

tcp 192.168.1.2:65428 B.B.B.2:65428 23.42.113.126:443 898

tcp 192.168.1.2:65429 B.B.B.2:65429 52.114.128.10:443 900

tcp 192.168.1.2:65431 B.B.B.2:65431 23.100.101.113:443 899

tcp 192.168.1.2:65434 B.B.B.2:65434 52.98.64.2:443 59

tcp 192.168.1.2:65438 B.B.B.2:65438 40.101.144.2:443 900

(Omitted below)

それ以外の通信用のインターフェースのNAT状況である。Office 365のDNSクエリはオフロード対象のhttp/httpsではないため、こちらを通る。A.A.A.2はNATされたIPである。あて先IPは、公開されたOffice 365以外の私が業務で使うグローバルIPなので隠ぺいさせてもらった。

Router(config)# show ip NAT translation GigaEthernet0.0

Interface: GigaEthernet0.0

NAT Cache - 180 entry, 65355 free, 216 peak, 1724 create, 0 overflow

Codes: A - ALG, S - Static, Service

Prot Inside Address:Port Outside Address:Port Dest Address:Port Time

icmp 192.168.1.2:1 A.A.A.2:1 x.x.x.x:0 59

tcp 192.168.1.2:65403 A.A.A.2:65403 x.x.x.x:443 891

tcp 192.168.1.2:65404 A.A.A.2:65404 x.x.x.x:443 866

tcp 192.168.1.2:65405 A.A.A.2:65405 x.x.x.x:443 899

udp 192.168.1.2:137 A.A.A.2:137 x.x.x.x:137 298

udp 192.168.1.2:49233 A.A.A.2:49233 x.x.x.x:53 9

udp 192.168.1.2:49250 A.A.A.2:49250 x.x.x.x:53 8

udp 192.168.1.2:49355 A.A.A.2:49355 x.x.x.x:53 13

udp 192.168.1.2:49399 A.A.A.2:49399 x.x.x.x:53 4

(Omitted below)

もちろん、既存のISP契約とINAP Japanを入れ替えていただいてもよいが、これだとIPアドレスがINAPのものに変更される等構成変更による負担が大きいと思い、このようなソリューションとしている。

回線品目は帯域保証型がメインだが、安価な、しかし性能の良いベストエフォート回線も用意している。我々は販売する回線の提供元、通信キャリアに縛られずに自由に提供できるので、拠点の所在地に最も適した回線を提案できる。

その他、Office 365導入に先立ち、ネットワーク見える化サービスもある。Office 365のトラフィック量を見極めるにあたり、現状どのようなトラフィックが流れているのかをリアルタイムで可視化するサービスである。

尚、URLとIPアドレスのリストの自動取り込みに関しては、スクリプトを書いてしまうのも手だ。現に弊社のお客様の中には、内製のスクリプトでマイクロソフトサイトからの自動取り込みを実現している強者もいらっしゃった。しかし、スクリプトの検証や、毎月取り込み時に後ろでACLやルールが書き替っていることを考えると、少々怖い気もする。そういう方には、やはり機能として自動取り込みが組み込まれたルータを使うのが最も安心かつ効率的であろう。本ブログが少しでも皆様の参考になれば幸いである。

事業戦略部

事業開発担当マネージャー

間庭 一宏

- 最近の記事